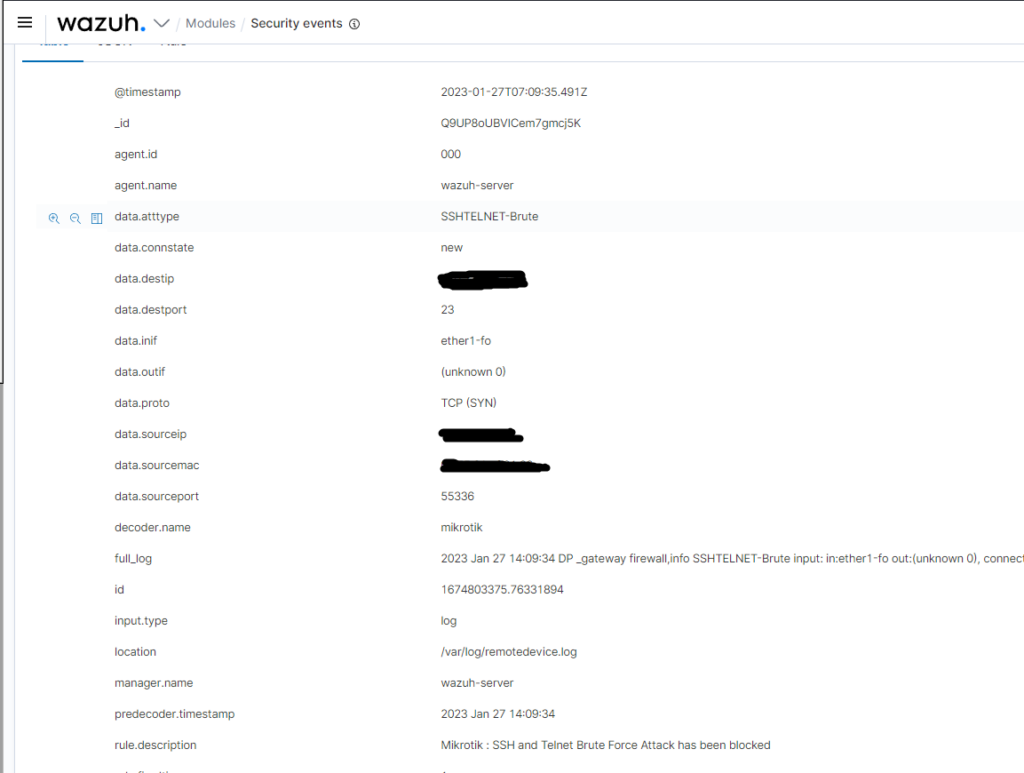

Di suatu pagi yang cerah ketika sedang bekerja, saya mendapati alert pada Wazuh yang memberitahukan bahwa terdapat serangan Brute Force di port 23 (Telnet) yang menyerang router Mikrotik kantor. Yang berasal dari alamat IP -redacted-, dimana serangan tersebut dimulai dari malam sebelumnya sampai pagi hari.

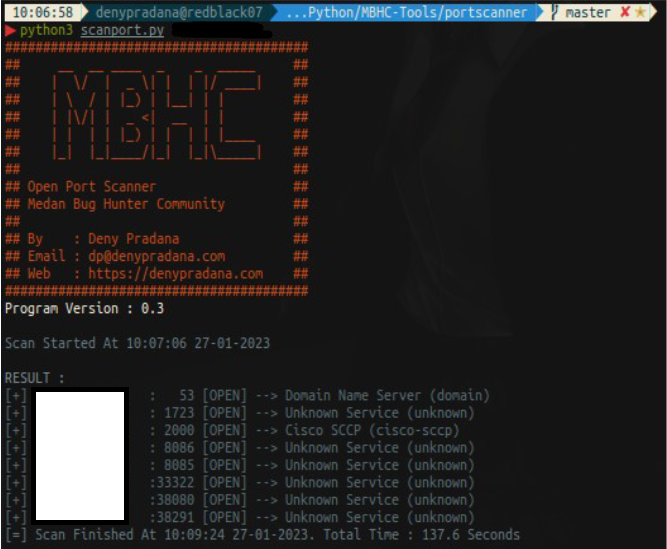

Karena penasaran darimana sumber serangan, saya pun melakukan scanning open port terhadap IP tersebut dan didapat hasil seperti ini.

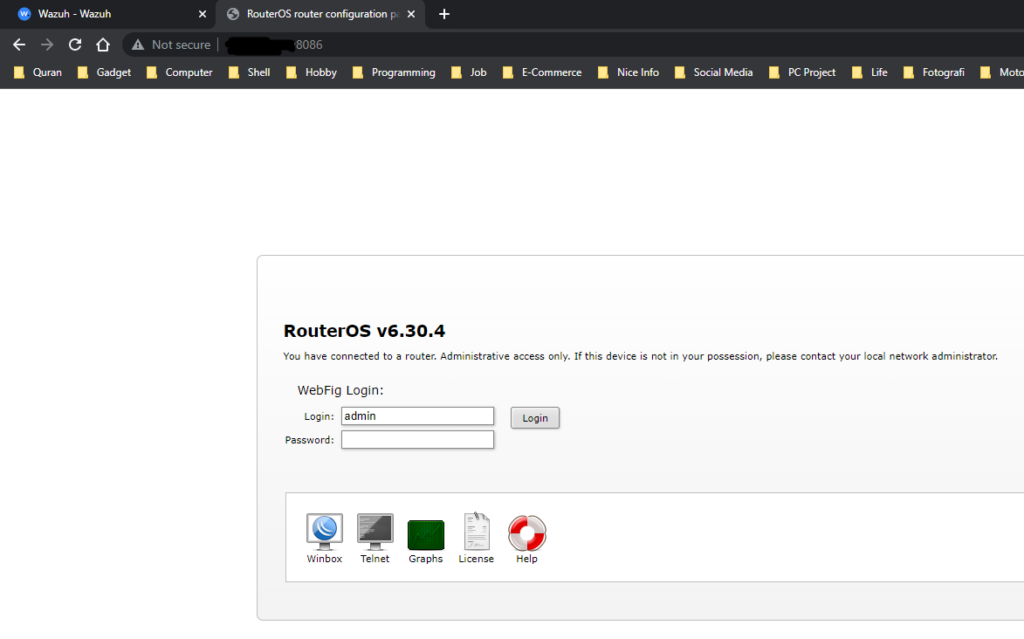

Berdasarkan hasil scanning, saya kemudian mencari informasi mengenai service apa saja yang berjalan di port-port tersebut dengan cara yang simple yaitu mengakses melalui web browser, saya memulai dari nomor port terkecil dan mendapati adanya login page router mikrotik di port 8086.

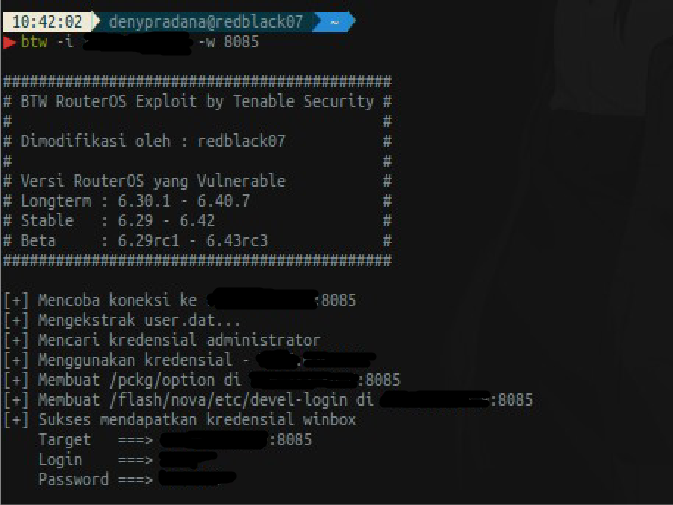

Dari hasil tersebut saya melihat bahwa terdapat router Mikrotik dengan versi RouterOS v6.30.4. Saya ingat bahwa versi RouterOS tersebut mempunyai vulnerability dengan nomor CVE-2018-14847. Berdasarkan informasi yang ada, saya mencoba menggunakan tools untuk melakukan eksploitasi terhadap router tersebut, dimana berdasarkan hasil scanning sebelumnya saya menemukan bahwa port Winbox untuk router tersebut ada di port 8085. Setelah eksploitasi berhasil, saya mendapatkan kredensial untuk untuk login ke router tersebut dengan menggunakan kredensial redacted:redacted

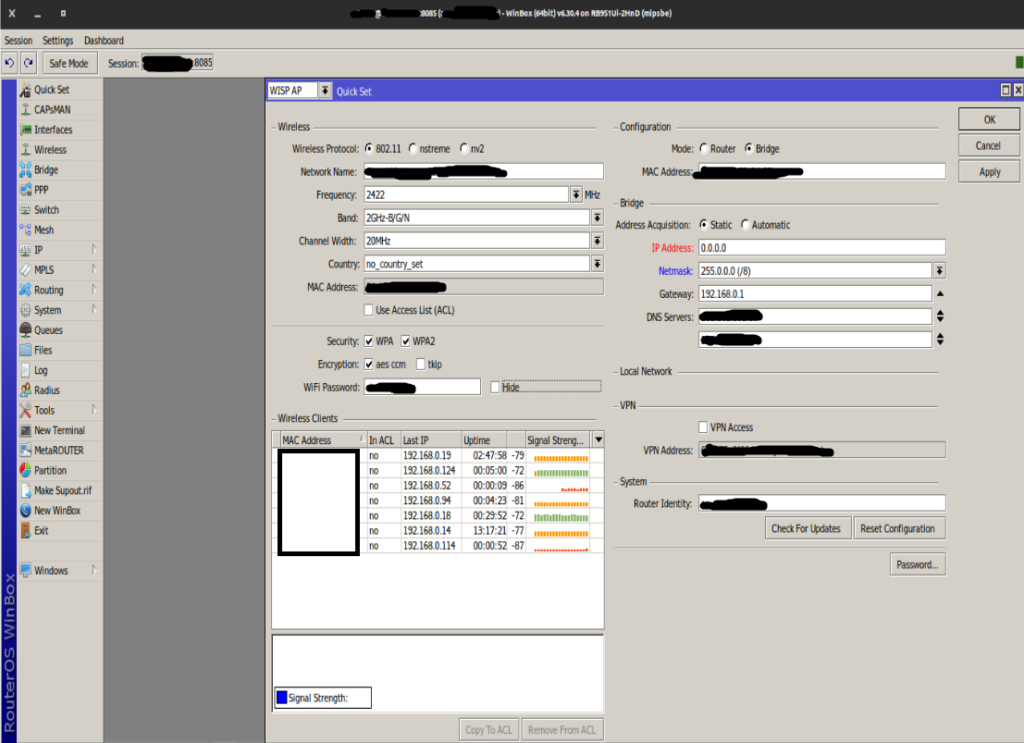

Menggunakan kredensial tersebut, saya mencoba login ke router via Winbox dan berhasil, kemudian saya mencari informasi kepemilikan router tersebut berdasarkan informasi yang tertulis dan saya mendapati bahwa router tersebut milik Redacted Restaurant. Router yang berhasil saya exploitasi tersebut adalah Mikrotik tipe RB951Ui-2HnD dengan RouterOS v6.30.4, dimana setelah saya melihat settingan yang ada sepertinya router tersebut hanya disetting sebagai Access Point WiFi dengan SSID Redacted Restaurant dan Password redacted dan Router Identity ap redacted.

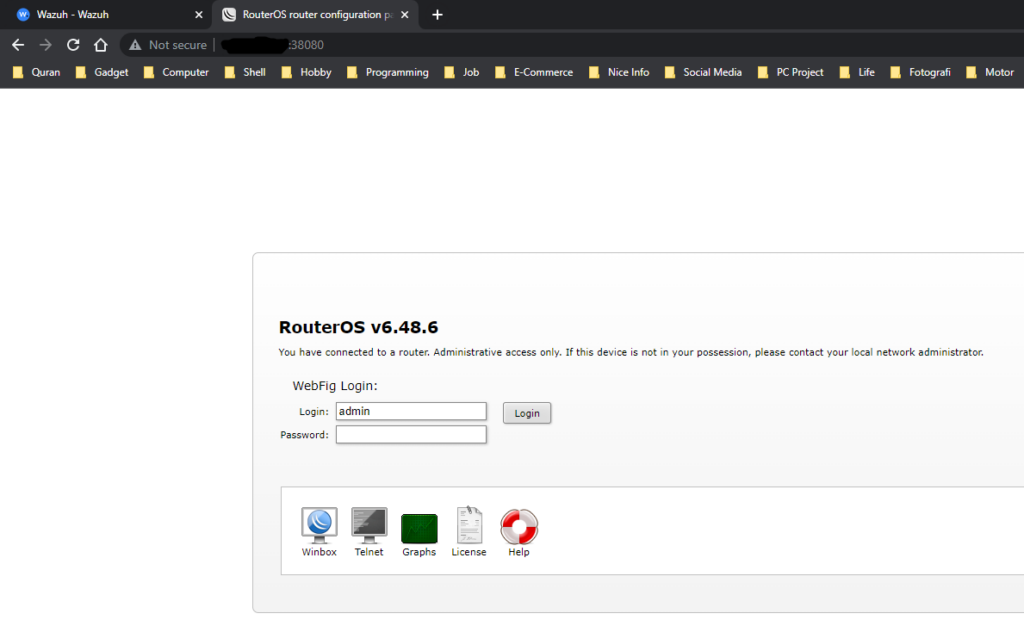

Dikarenakan router tersebut hanya disetting sebagai Access Point, saya mencoba mencari tau apakah ada router lain yang bertindak sebagai router utama dan juga sumber serangan. Dengan menggunakan hasil scanning yang sebelumnya, saya menemukan bahwa terdapat Router Mikrotik lain dengan versi RouterOS v6.48.6 yang berada di port 38080.

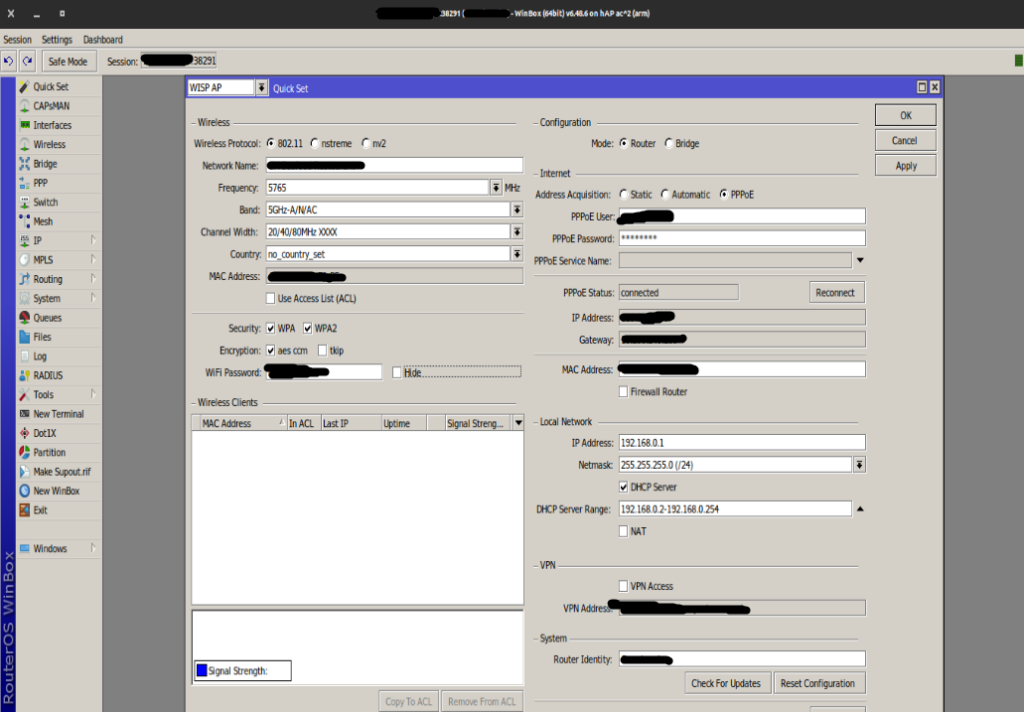

Berdasarkan informasi yang ada, saya mendapati bahwa terdapat router lain yang mungkin merupakan router utama, akan tetapi karena router tersebut menggunakan RouterOS v6.48.6, artinya router tersebut tidak bisa dieksploitasi menggunakan tools yang saya gunakan sebelumnya, sehingga saya mencoba kemungkinan lain untuk mengakses router tersebut via Winbox dengan menggunakan kredensial yang sama seperti router sebelumnya yaitu redacted:redacted dan juga mencoba menggunakan port yang saya dapat dari hasil scanning yang sebelumnya yaitu port 38291 dan ternyata saya sukses login ke router tersebut via Winbox. Informasi yang saya dapatkan dari router tersebut adalah bahwa router tersebut merupakan Router Mikrotik tipe hAP ac^2 arm dengan RouterOS v6.48.6, dimana selain bertindak sebagai router utama, router tersebut juga bertindak sebagai Access Point WiFi dengan SSID Redacted Restaurant dan Password redacted dan Router Identity Redacted.

Berdasarkan hasil tersebut, saya mengambil kesimpulan bahwa Perangkat Router yang ada kemungkinan telah disusupi malware dikarenakan pada salah satu router terdapat critical vulnerability dengan nomor CVE-2018-14847 sehingga router tersebut melakukan serangan random ke berbagai alamat IP, dimana router kantor yang saya manage juga menjadi salah satu target serangan malware tersebut.

Setelah menyusun bukti dan laporan, saya segera mengirimkannya ke pihak restoran terkait untuk segera diperbaiki agar tidak terjadi hal yang lebih parah dikemudian hari.

![denypradana[dot]com](https://www.denypradana.com/wp-content/uploads/2020/06/cropped-logo-1.png)